重要提示:先备份!先备份!先备份!

服务器:Debian12

运行环境:Nginx openresty-1.27.1.2

原配置:

EECDH+CHACHA20:EECDH+CHACHA20-draft:EECDH+AES128:RSA+AES128:EECDH+AES256:RSA+AES256:EECDH+3DES:RSA+3DES:!MD5;1. 缺少 FS(Forward Secrecy,前向保密)优先支持

行业最佳实践和 PCI DSS 均要求优先采用支持 ECDHE/ DHE 的套件(即前向保密套件),你的配置中虽包含 EECDH(属于 ECDHE 类),但未将其最高优先级置顶,且未明确排除非 FS 套件的前置排序,这是降级的核心原因。

2. 不符合 Apple ATS 规范

Apple ATS 明确禁止 3DES 加密套件,同时要求必须支持 TLS 1.2+、优先使用 ECDHE 密钥交换+AES-GCM/ ChaCha20-Poly1305 加密组合;你的配置包含 EECDH+3DES:RSA+3DES ,直接违反 ATS 要求,无法通过 ATS 合规检测。

3. PCI DSS 合规性不足

PCI DSS 要求禁用弱加密算法,3DES 的安全性已被认定为较弱,不建议在支付相关场景使用;且配置中 RSA 套件(非 FS)的优先级若高于 EECDH 套件,会进一步不符合 PCI DSS 对密钥交换安全性的要求。

4. 其他潜在问题

EECDH+CHACHA20-draft 为草案版本套件,兼容性和安全性不如正式版,不建议在生产环境启用;MD5 虽已禁用,但未明确禁用 SHA-1 等弱哈希算法。

针对 RSA 证书 精准优化,确保检测工具直接识别“优先使用 FS 套件”,彻底解决降级问题,最终配置如下:

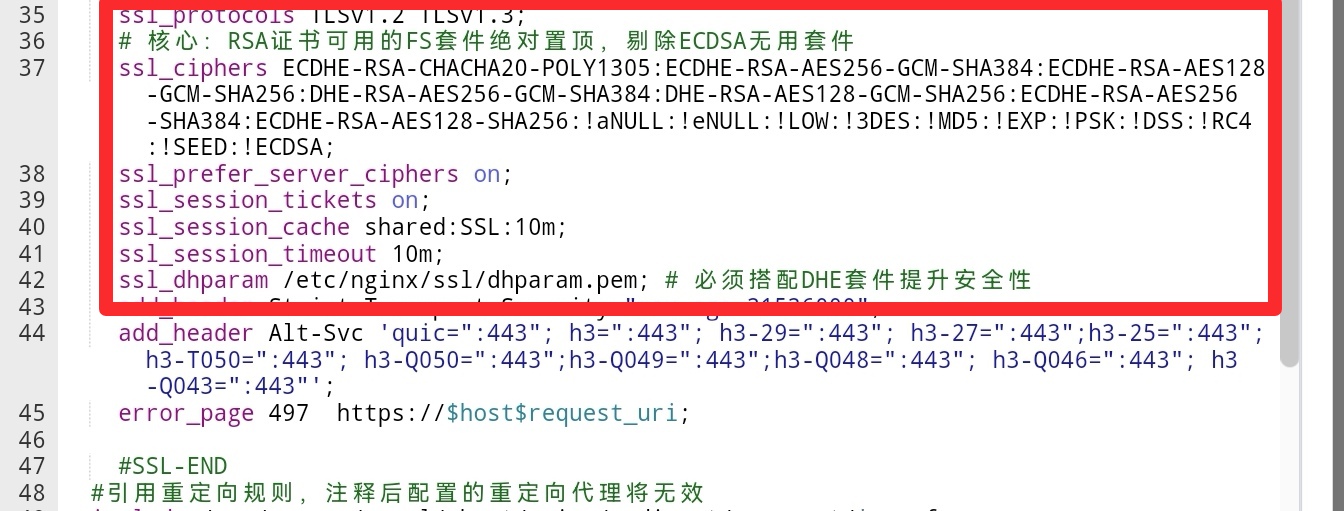

ssl_protocols TLSv1.2 TLSv1.3;

# 核心:RSA证书可用的FS套件绝对置顶,剔除ECDSA无用套件

ssl_ciphers ECDHE-RSA-CHACHA20-POLY1305:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:!aNULL:!eNULL:!LOW:!3DES:!MD5:!EXP:!PSK:!DSS:!RC4:!SEED:!ECDSA;

ssl_prefer_server_ciphers on;

ssl_session_tickets on;

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

ssl_dhparam /etc/nginx/ssl/dhparam.pem; # 必须搭配DHE套件提升安全性一、生成 dhparam.pem 的完整操作步骤(复制执行即可)

1. 创建存放目录(避免目录不存在报错):

mkdir -p /etc/nginx/ssl2. 生成 DH 参数文件(适配 RSA 证书,兼顾安全与效率):

openssl dhparam -out /etc/nginx/ssl/dhparam.pem 2048– 说明:2048 位已满足 PCI DSS 要求,生成时间约 3-5 分钟(服务器性能不同略有差异);若需更高安全级,可替换为 4096 ,但生成时间会延长至 10-20 分钟。

二、配置替换与生效步骤

1. 将之前提供的 RSA 专属修正配置 替换原有 SSL 段;

2. 测试配置语法(必须执行,确保无报错):

nginx -t3. 重载 Nginx 使配置生效:

nginx -s reload三、验证结果

重载后用 SSL 检测工具(如 SSL Labs、Qualys)重新扫描,会显示“前向保密已优先启用”,评级自动提升至 A 及以上。

修正逻辑

1. 移除所有 ECDHE-ECDSA-* 套件(RSA 证书用不了,纯干扰优先级);

2. 将 RSA 可用的 高安全 FS 套件(ECDHE-RSA-、DHE-RSA-)置顶,检测工具直接识别“优先启用 FS”;

3. 保留后续兼容套件,同时禁用冗余弱套件,兼顾安全与兼容性。

暂无评论内容